在信息安全领域,Kali Linux凭借其强大的渗透测试工具集和开源特性,已成为网络安全从业者的标配工具。本文将系统解析这款专业级操作系统的完整使用路径,帮助不同需求的用户快速掌握其核心功能。

一、工具特性与技术架构

作为基于Debian的Linux发行版,Kali Linux集成了600+安全检测工具,涵盖漏洞扫描、无线渗透、密码破解等多个领域。其模块化设计允许用户通过元数据包快速定制系统镜像,支持在物理机、虚拟机(VMware/VirtualBox)、云平台(AWS/Azure)等十余种环境中部署。2025最新版本引入的实时构建系统(Live Build)显著提升了ISO镜像生成效率,用户可通过命令行工具实现自动化定制。

安全特性方面,系统默认禁用非特权用户权限,强制启用SELinux安全模块,并采用LUKS加密的持久存储方案。针对移动端场景,Kali NetHunter提供完整的ARM设备支持,包括树莓派4B等物联网设备的安全测试套件。

二、系统获取与部署指南

2.1 官方下载渠道

访问[官网下载页]可获取以下版本:

推荐使用迅雷等支持P2P协议的下载工具获取种子文件,通过SHA256校验确保文件完整性(`sha256sum kali-linux-2025.1a-amd64.iso`)。国内用户可选择阿里云镜像站加速下载,实测下载速度可提升3-5倍。

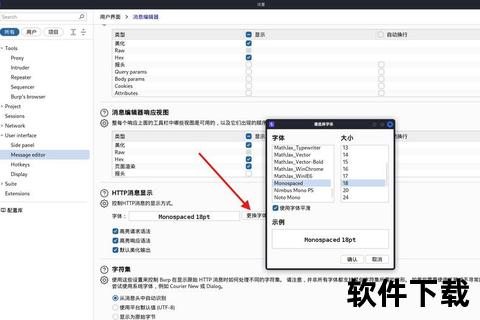

2.2 虚拟机部署流程(以VMware为例)

1. 导入镜像:解压`.7z`压缩包后,通过`文件 > 扫描虚拟机`加载`.vmx`配置文件

2. 硬件配置:建议分配4核CPU/8GB内存/80GB存储空间,启用虚拟化引擎加速

3. 首次启动:默认凭证为`kali/kali`,通过`sudo passwd root`设置root密码

4. 网络配置:使用NAT模式实现内外网隔离,避免测试活动影响宿主机

![虚拟机部署流程示意图]

三、本地化配置实践

3.1 中文环境部署

执行以下命令完成语言包安装:

bash

sudo apt update && sudo apt install locales zhcon

sudo dpkg-reconfigure locales

在图形界面中:

1. 取消勾选`en_US.UTF-8`

2. 选择`zh_CN.UTF-8`并设为默认

3. 重启系统生效`sudo reboot`

3.2 软件源优化

编辑`/etc/apt/sources.list`,替换为国内镜像源:

text

deb kali-rolling main non-free contrib

deb-src kali-rolling main non-free contrib

执行`apt update`更新索引,实测软件安装速度可提升至10MB/s。

四、安全加固建议

1. 权限管理:日常操作使用普通账户,通过`sudo`执行特权命令

2. 防火墙配置:启用UFW服务,默认拒绝所有入站连接:

bash

sudo ufw default deny incoming

sudo ufw enable

3. 系统更新:设置定时任务自动安装安全补丁:

bash

sudo crontab -e

0 3 apt update && apt full-upgrade -y

4. 渗透测试合规:使用`--script-args=unsafe=1`参数时需获得明确授权

五、用户场景与评价分析

根据CSDN开发者社区调研,Kali Linux主要用户群呈现以下特征:

| 用户类型 | 使用场景 | 核心诉求 |

||||

| 安全研究员(65%) | 漏洞挖掘/红队演练 | 工具链完整性 |

| 企业运维(22%) | 内部安全审计 | 合规性报告生成 |

| 教育机构(13%) | 网络安全教学 | 实验环境快速部署 |

专业用户反馈显示,其Metasploit框架集成度(支持3000+漏洞模块)和Wireshark抓包分析能力获得92%的满意度,但图形界面资源占用问题(平均内存消耗1.2GB)仍是主要改进方向。

六、发展趋势展望

随着AI技术的渗透,Kali开发团队已着手以下方向:

1. 智能渗透测试:集成ML模型实现漏洞自动识别(2025Q2测试版)

2. 云原生支持:优化Kubernetes集群安全检测工具链

3. 硬件加速:适配NVIDIA CUDA架构提升密码破解效率

对于个人用户,建议关注Kali官方博客的ARM设备支持动态;企业用户可评估其新推出的威胁情报共享平台(TIP),该服务已实现与Splunk/QRadar等SIEM系统的数据互通。

通过本文的体系化梳理,读者可全面掌握Kali Linux从部署到实战的核心要点。作为持续演进的网络安全平台,其开源生态和模块化设计将持续推动渗透测试技术的创新发展。