流氓下载陷阱解析:隐匿危害与用户数据防护指南

19429202025-04-07官网下载18 浏览

在数字化浪潮中,移动应用的便捷性让用户享受技术红利的也暗藏着“下载即中招”的陷阱。本文将从技术原理、用户风险、防护策略三大维度,解析流氓下载器的运作机制,并为不同场景下的数据安全提供系统性解决方案。

一、隐匿的危害机制:流氓下载器的“三步诱导法”

1. 流量劫持与虚假入口

通过搜索引擎竞价广告或仿冒官网(如伪装成“Photoshop中国版下载站”),流氓下载器占据用户搜索关键词的头部位置。这些页面常以“高速下载”“VIP通道”等字样吸引点击,实际隐藏了捆绑式下载器。例如,某下载站数据显示,超60%用户因“高速下载”按钮误触中招。

2. 界面欺诈与权限操控

下载器启动后,安装界面通过以下手段混淆用户判断:

视觉误导:将推荐软件伪装成“必选组件”,使用灰色小字标注勾选项,默认勾选3-5个无关程序。

路径隐匿:安装进度条仅显示主程序,实际后台同步下载广告插件或木马程序(如多特下载器释放的“commander”木马)。

权限捆绑:首次运行时申请“无障碍服务”“设备管理器”等高危权限,为后续静默安装铺路。

3. 产业链分润与持续侵害

每成功安装一个捆绑软件,下载器运营方可获得0.3-1.8元的推广收益。部分木马程序(如“commander”)通过云端配置动态更新广告弹窗策略,甚至劫持浏览器首页进行二次流量变现。用户设备可能因此成为僵尸网络节点,参与DDoS攻击或数据爬取。

二、用户数据防护指南:从“被动防御”到“主动免疫”

普通用户:三步构建基础防线

1. 下载源验证

优先访问应用官网(可通过WHOIS查询域名注册信息辨别真伪)。

警惕文件名含“@”“_installer”等特殊符号的安装包。

案例:某用户通过“微信官网”搜索进入高仿站点,实际域名为“”,导致个人信息泄露。

2. 安装过程审查

取消勾选所有非必要选项(如图1所示,某下载器默认勾选4项)。

使用沙盒工具(如Sandboxie)隔离测试未知程序。

权限管理:关闭“未知来源应用安装”选项,限制应用自启动。

3. 事后清理与监测

定期使用火绒、腾讯电脑管家等工具进行全盘扫描。

检查任务管理器中的异常进程(如“updater.exe”“helper_service”)。

浏览器修复:重置主页设置、清除恶意扩展插件(参考图2浏览器劫持修复流程)。

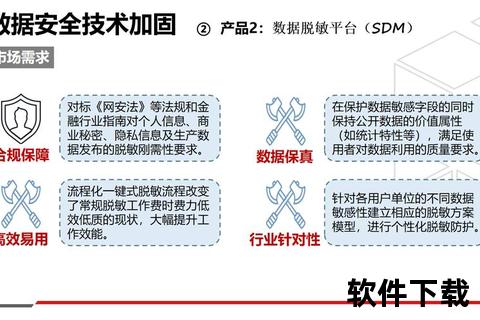

企业用户:纵深防御体系搭建

1. 终端管控

部署EDR(端点检测与响应)系统,实时拦截恶意安装行为。

制定软件白名单,禁止非授权应用运行。

2. 网络流量过滤

通过防火墙阻断已知恶意域名(如百助网络旗下下载器的C&C服务器地址)。

启用HTTPS流量解密审查,检测隐蔽通信。

3. 员工培训

模拟钓鱼测试:发送伪装成“财务系统升级包”的陷阱文件,评估点击率。

建立漏洞上报机制,鼓励员工举报异常弹窗或系统卡顿现象。

三、行业治理与未来趋势:技术与监管的双重进化

1. 监管动态与合规要求

执法强化:工信部“APP侵害用户权益专项整治”已建立“监测-通报-下架”三级响应机制,2024年累计下架违规应用1.2万款。

技术标准:《信息安全技术 移动互联网应用程序(APP)个人信息安全测评规范》要求明示收集清单,禁止强制捆绑。

2. 防御技术创新

AI行为分析:腾讯御见威胁情报中心通过机器学习识别下载器流量特征,拦截准确率达98.7%。

区块链溯源:部分应用商店探索上链存证,确保分发路径可追溯。

3. 用户意识觉醒

第三方数据显示,2024年网民主动查询软件安全属性的比例从17%提升至43%,工具类应用(如权限管理助手)下载量增长210%。

面对日益隐蔽的下载陷阱,用户需建立“下载前验证-安装中审查-使用后监测”的全周期防护意识,而企业则需构建技术、管理、培训三位一体的防御体系。随着零信任架构、联邦学习等技术的普及,未来应用生态将向“透明化”“最小化权限”方向演进,但这场攻防战的胜负,最终仍取决于每一个参与者的安全素养提升。